简单记录下关于CTF中的802.11 wireless LAN协议流量分析题的解法和相关工具使用。

例子来自hackinglab,题目给出cap包要求分析流量得到wifi密码。

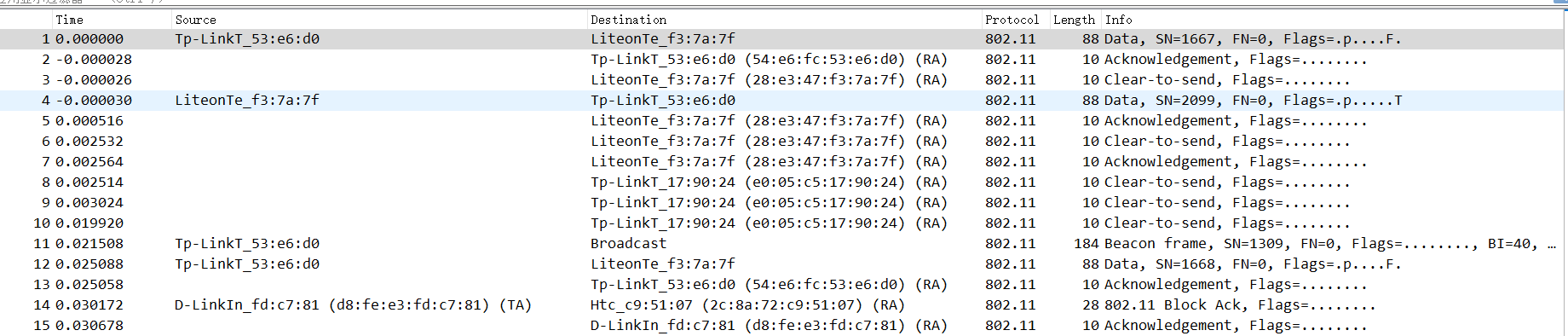

wireshark打开如下图:

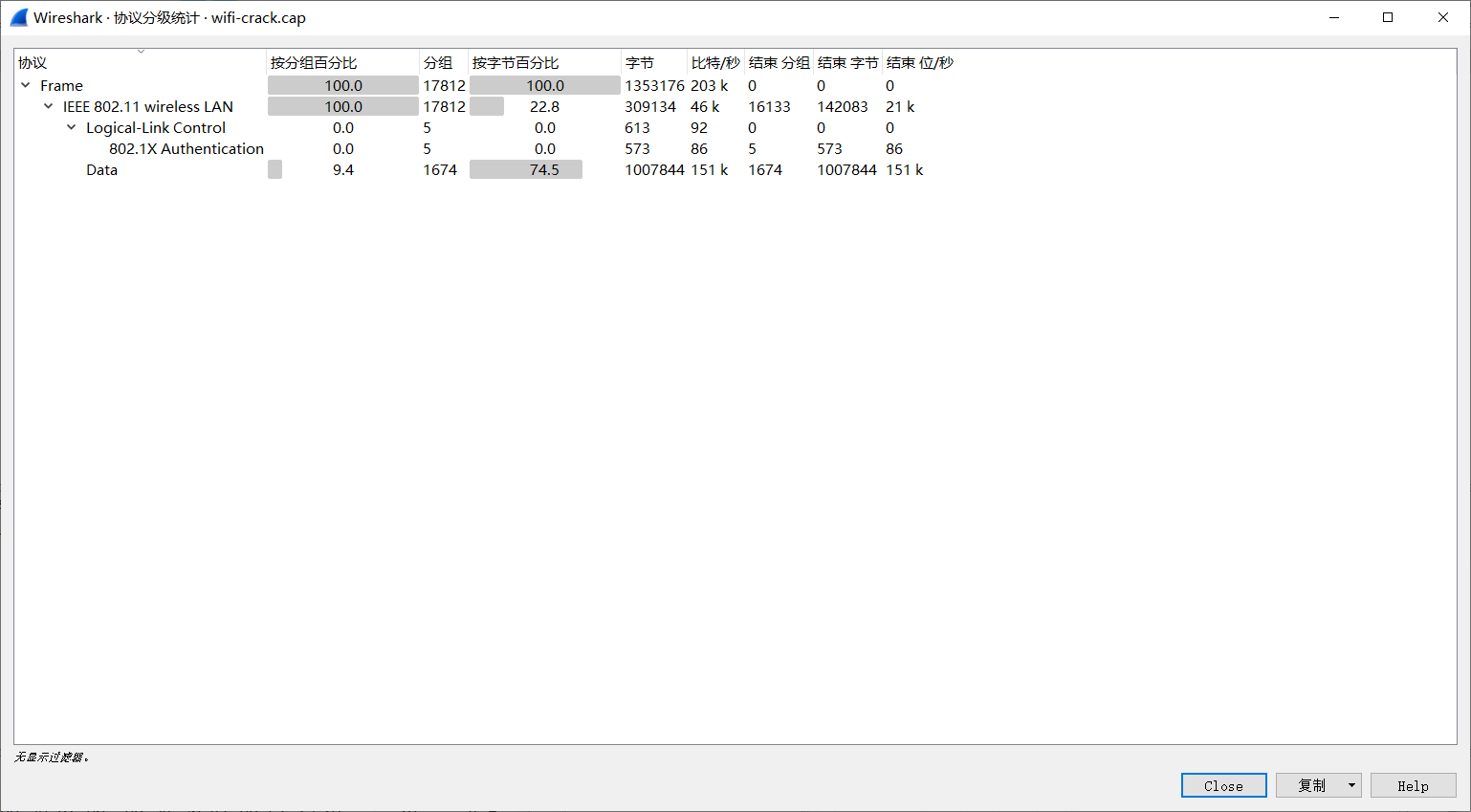

协议分析:

可以看到只有802.11 wireless LAN 协议,(很有可能)是WPA或WEP加密后的无线数据包。

aircrack-ng

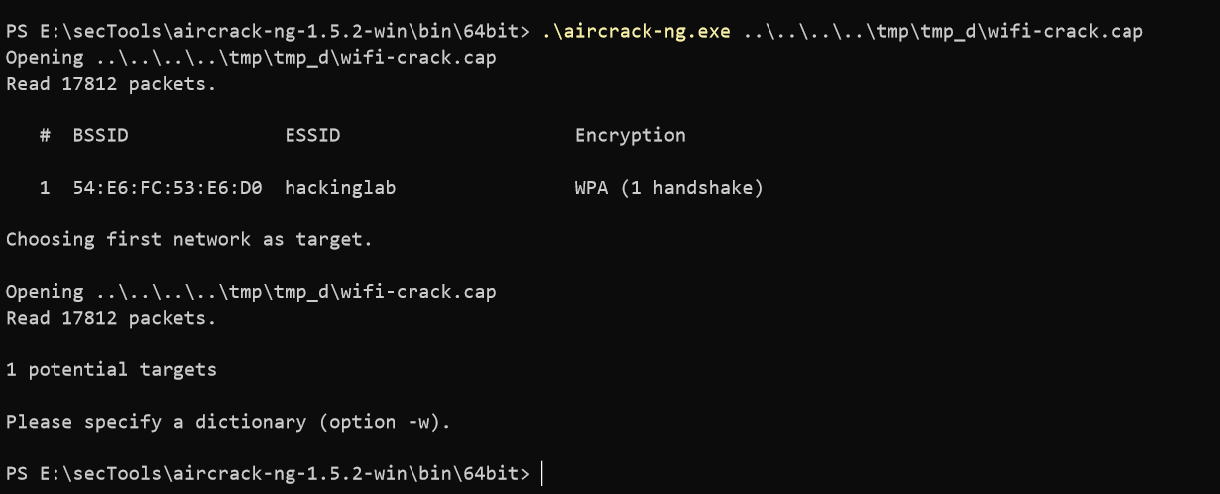

使用aircrack-ng工具包解题。

分析协议类型,为WPA:

尝试弱口令破解

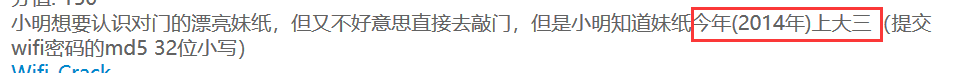

按常规是使用弱口令字典破解,这里题目给出了提示信息:

所以需要根据给定信息生成弱密码,给定的信息应该是用来猜出生日期的吧(笑)。

大三是2014年,假设是20多岁,那么其出生日期在1990-2000之间。

用python生成简单的弱口令字典跑着试试。

1 | with open("passwd.txt","w") as f: |

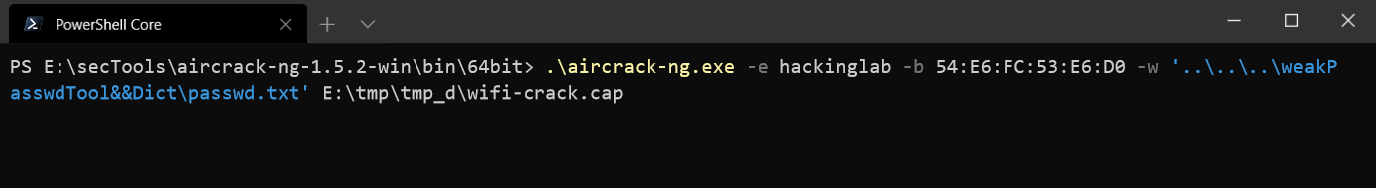

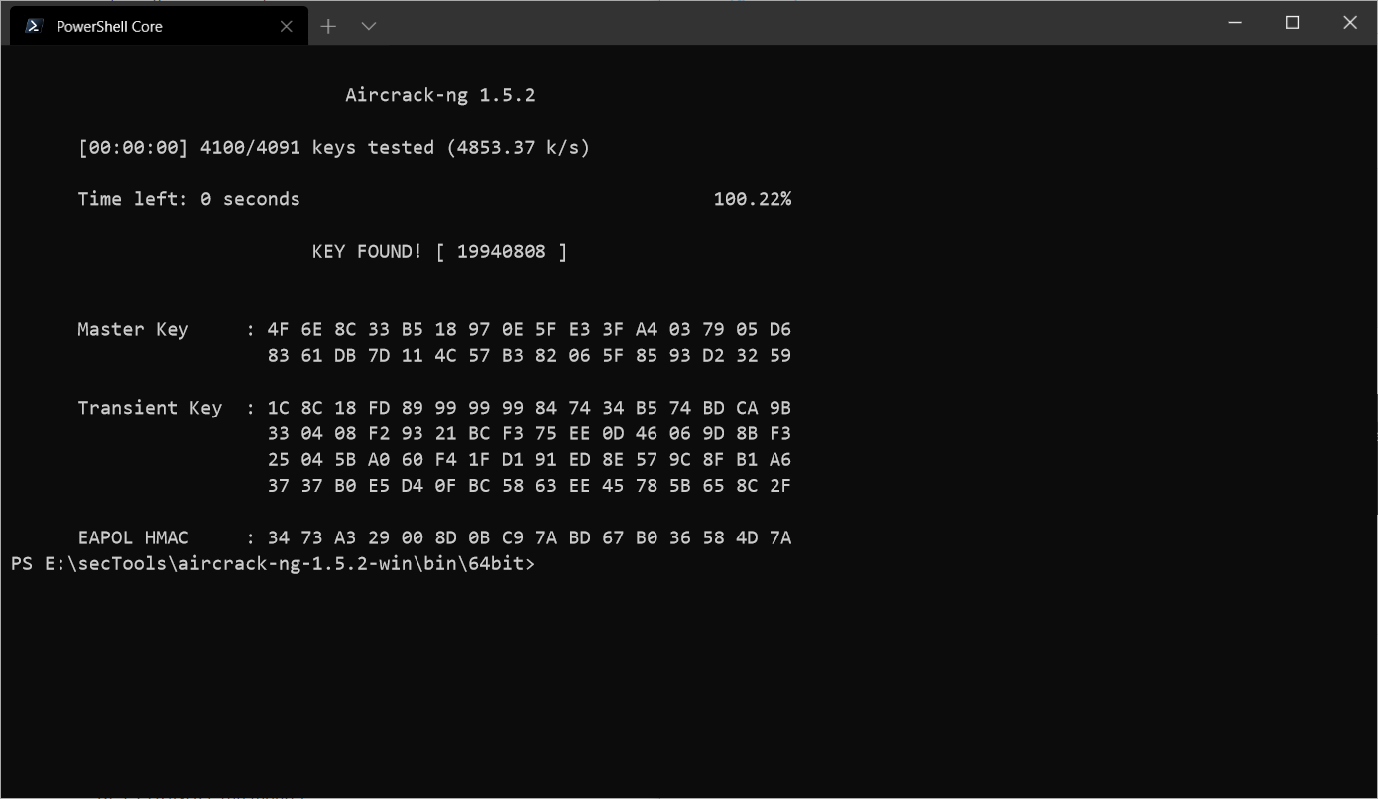

利用aircrack-ng开始爆破:

爆破得到密码:19940808

按照题目要求对密码进行md5加密处理即可得到结果。

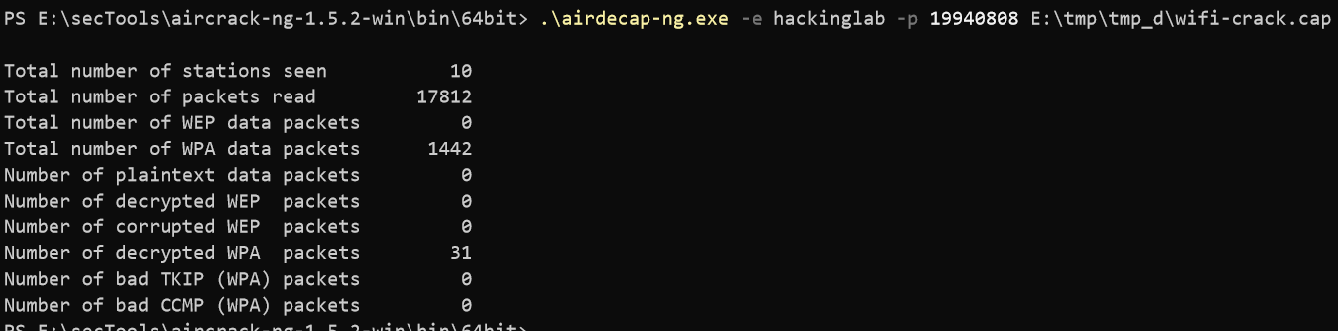

解密cap包

拿到密码后继续利用工具包对cap包进行解密:

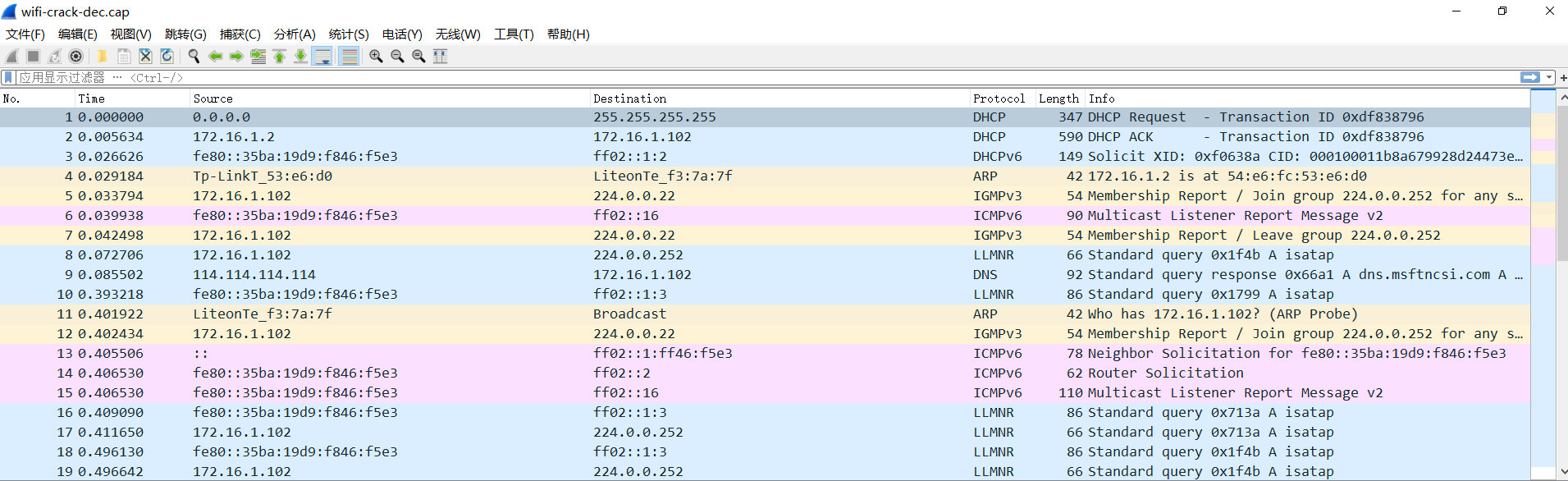

wireshark可正常查看。

EWSA

EWSA是另一个爆破工具,流程大致类似,不累述。